Einleitung

Bei DKIM (Domain Keys Identified Mail) handelt es sich um ein Verfahren, mit dem verifiziert werden kann, ob eine E-Mail vom korrekten Absenderserver versendet wurde. Es wird innerhalb der E-Mail eine Signatur abgelegt, welche anhand eines DNS-Eintrags in der DNS-Zone der Domain verifiziert werden kann. Schlägt die Verifikation beim empfangenden Mailserver fehl, hat dieser die Möglichkeit die E-Mail abzuweisen oder entsprechend als Spam zu klassifizieren. Umgekehrt werden zudem bei vielen der grossen E-Mail Dienstleister wie Google oder Microsoft (Office 365) E-Mails mit einer gültigen Signatur seltener als Spam klassifiziert. DKIM kann also auch die Zustellsicherheit von E-Mails erhöhen.

Über DMARC (Domain-based Message Authentication, Reporting and Conformance) kann definiert werden, ob und was bei fehlerhafter oder ausbleibender DKIM-Signierung unternommen werden soll.

Voraussetzungen

Um DKIM/DMARC einsetzen zu können, empfehlen wir die Nutzung der Plesk DNS-Verwaltung. Genauere Informationen zu diesem Thema finden Sie hier: Plesk: DNS-Verwaltung. So werden die nötigen DNS-Einträge automatisch aktiv. Falls trotzdem externe Nameserver verwendet werden sollen, werden die erforderlichen DNS-Einträge nach Aktivierung zusätzlich ausgegeben.

DKIM aktivieren

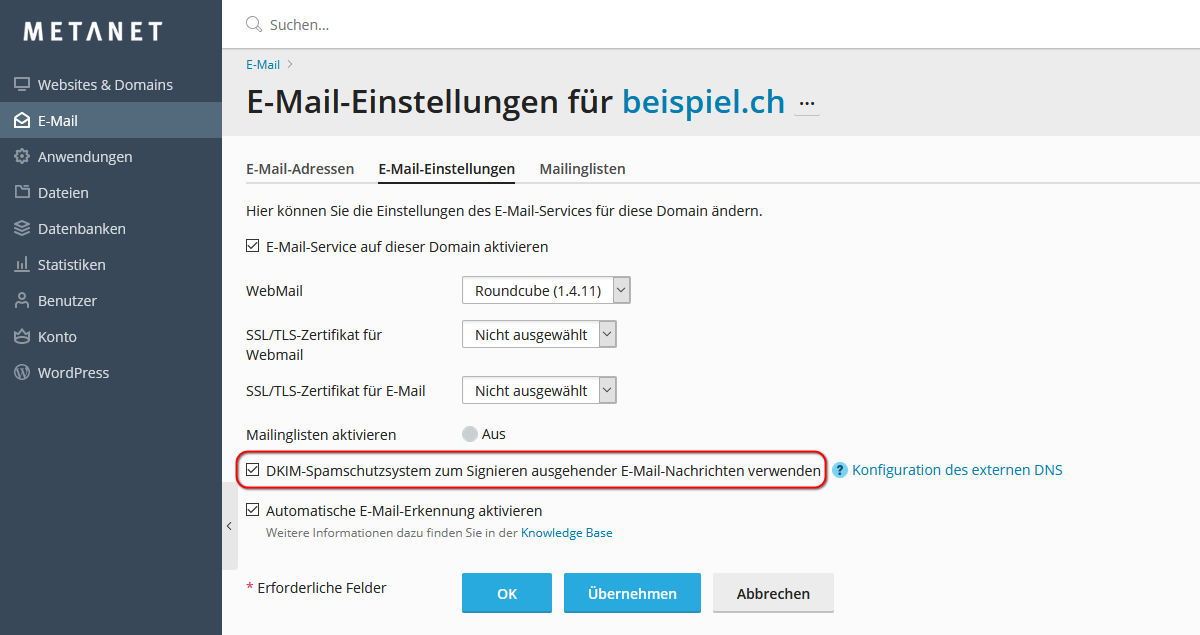

Sie können DKIM in den E-Mail-Einstellungen aktivieren. Klicken Sie hierfür bei der gewünschten Domain auf "E-Mail-Adressen" und dann auf den Reiter "E-Mail-Einstellungen".

Durch Aktivierung des Häkchens und Klick auf "OK" wird DKIM aktiviert und automatisch ein DNS-Eintrag in der DNS-Zone der Domain geschrieben, welcher den öffentlichen Schlüssel (Public Key) enthält. Falls nicht die Plesk Nameserver verwendet werden, können die erforderlichen DNS-Einträge via “(?) Konfiguration des externen DNS” eingesehen werden.

Beispiel:

default._domainkey.<domain>. IN TXT "v=DKIM1; p=MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQCvKDWTq3as3GYabvj0Eh/zHL0/P1F0+2MgJvcIJ5bVhImb6wk9pJPwHuhQZ7/TH7vnrAA1ERgpXXsQb28jggIGRn/KWXueZKKgkqmcwbS0jWGc4ytpcgLVMWOTE492x9RYgr4mx0h1iSOLTeUcg9XKoxPNsUu+h1NgexMVjQxzCwIDAQAB;"Ab diesem Zeitpunkt werden alle authentifiziert gesendeten E-Mails mit dem im System hinterlegten Key signiert und können anhand des genannten DNS-Eintrags geprüft werden.

Damit dies auch auf Zielsystemen korrekt verifiziert wird, sollte nun eine entsprechende DMARC-Regel definiert werden, siehe nächstes Kapitel.

DMARC aktivieren

Nachfolgend sind die wichtigsten DMARC-DNS-Einträge dokumentiert. Es gibt weitere Möglichkeiten, welche Sie den gängigen DMARC-Dokumentationen entnehmen können.

DNS-Einträge können Sie wie unter Plesk: DNS-Verwaltung beschrieben verwalten.

Standardmässig wird bei Neuerstellung einer Domain der nachfolgende DNS-Eintrag mit "p=none" definiert. Nach Aktivierung von DKIM empfehlen wir Ihnen "p=quarantine".

1. p=none - DMARC deaktiviert - Es muss kein Key in der DNS-Zone hinterlegt sein und E-Mails müssen nicht signiert werden. Sollte die E-Mail signiert sein, wird die Signatur geprüft und im Header der E-Mail ein entsprechender Eintrag geschrieben.

_dmarc.<domain> IN TXT "v=DMARC1; p=none"

2. p=quarantine - DMARC aktiviert - E-Mails müssen mit dem korrekten Key signiert werden. Ein DKIM-Eintrag muss im DNS vorhanden sein. Bei Verfehlung wird die E-Mail beim Empfänger als Spam markiert oder in Quarantäne bzw. in den Spam-Ordner verschoben, sofern SPF nicht konfiguriert ist oder die SPF-Prüfung fehlschlägt. Wenn SPF konfiguriert ist und die E-Mail von einem authentifizierten Server gesendet wurde, wird diese normal behandelt und es wird lediglich im Header erwähnt, dass die Signatur nicht korrekt ist.

_dmarc.<domain> IN TXT "v=DMARC1; p=quarantine"

2. p=reject - DMARC aktiviert - Gleiches Verhalten wie bei "quarantine". Die E-Mail wird jedoch im Fehlerfall (je nach Anbieter) abgewiesen oder verworfen.

_dmarc.<domain> IN TXT "v=DMARC1; p=reject"

Artikel aktualisiert am 18.05.2021